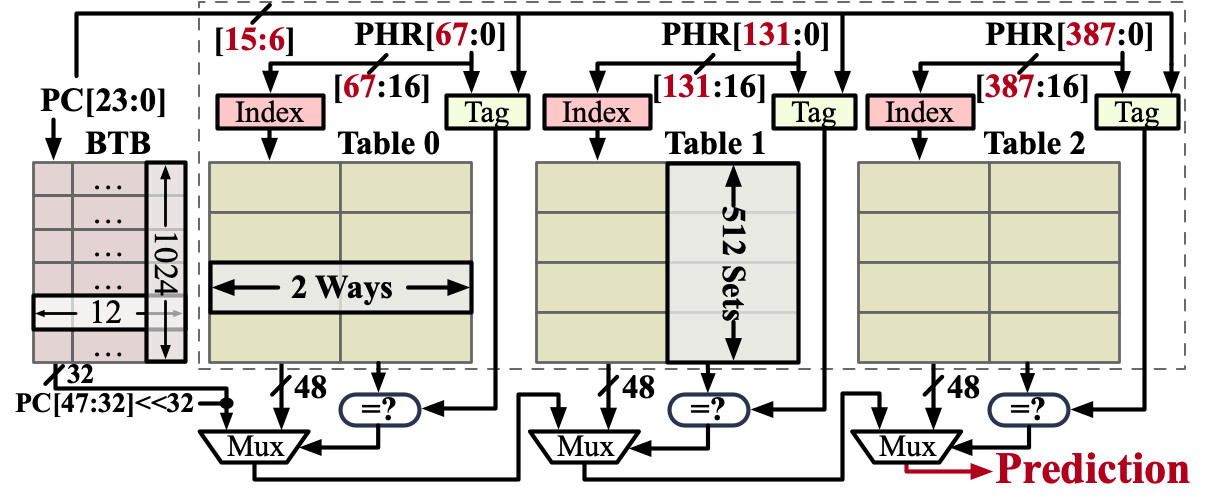

Forscher der University of California, San Diego, haben eine bedeutende Sicherheitslücke aufgedeckt, die Intel Raptor Lake und Alder Lake Prozessoren betrifft. Die neu entdeckte Schwachstelle mit dem Namen „Indirector“ offenbart Schwachstellen im Indirect Branch Predictor (IBP) und Branch Target Buffer (BTB), die es Angreifern ermöglichen, präzise Branch Target Injection (BTI)-Angriffe auszuführen. Die veröffentlichte Studie bietet einen detaillierten Einblick in die komplizierten Strukturen des IBP und BTB in aktuellen Intel-Prozessoren und zeigt Angriffe im Stil von Spectre. Zum ersten Mal haben die Forscher die Größe, Struktur und die genauen Funktionen, die das Index- und Tag-Hashing in diesen kritischen Komponenten steuern, aufgezeigt. Besonders besorgniserregend ist die Entdeckung von bisher unbekannten Lücken in Intels Hardware-Schutzmaßnahmen, einschließlich IBPB, IBRS und STIBP. Diese Erkenntnisse deuten darauf hin, dass selbst die neuesten Sicherheitsmaßnahmen möglicherweise nicht ausreichen, um vor ausgeklügelten Angriffen zu schützen.

Das Forschungsteam hat ein Tool namens „iBranch Locator“ entwickelt, das bestimmte Zweige innerhalb des IBP effizient identifizieren und manipulieren kann. Dieses Tool ermöglicht hochpräzise BTI-Angriffe, die die Sicherheit in verschiedenen Szenarien, einschließlich prozess- und privilegienübergreifender Umgebungen, gefährden können. Eine der alarmierendsten Auswirkungen dieser Schwachstelle ist die Möglichkeit, die Adressraum-Layout-Randomisierung (ASLR), eine wichtige Sicherheitsfunktion in modernen Betriebssystemen, zu umgehen. Indem sie IBP und BTB ausnutzen, können Angreifer den ASLR-Schutz aushebeln und die Systeme einer Vielzahl von Sicherheitsbedrohungen aussetzen. Experten empfehlen verschiedene Abhilfestrategien, darunter eine aggressivere Nutzung der IBPB-Funktion (Indirect Branch Prediction Barrier) von Intel. Die Leistungseinbußen dieser Lösung – in einigen Fällen bis zu 50 % – machen sie jedoch für häufige Domänenübergänge, wie sie in Browsern und Sandboxen vorkommen, unpraktisch. In einer Stellungnahme für Tom’s Hardware erklärte Intel Folgendes: „Intel hat den von den akademischen Forschern vorgelegten Bericht geprüft und festgestellt, dass frühere Abhilfemaßnahmen, die für Probleme wie IBRS, eIBRS und BHI bereitgestellt wurden, gegen diese neue Forschung wirksam sind und keine neuen Abhilfemaßnahmen oder Anleitungen erforderlich sind.“

Das Unternehmen wurde im Februar benachrichtigt und hatte Zeit, das Problem zu beheben. Intel hat auch seine Systemanbieter benachrichtigt, so dass die Sicherheitsvorkehrungen zum Schutz vor dieser Bedrohung bereits vorhanden sind.